こんにちは!オリオン社員の石森です。

今回は、Cisco Packet Tracerを使って「フレームリレー」と「IPsec VPN」を設定してみたので、その体験をシェアしたいと思います。

ネットワークの勉強をしている方や、Packet Tracerで遊んでいる方の参考になれば嬉しいです!

フレームリレーとIPsecVPNを設定してみた!

まずはフレームリレーから。正直、名前だけ聞くと「なんだか難しそう…」って思ってました。でもやってみると、意外とシンプル!

フレームリレーは、一言で言うと「複数の拠点をつなぐ仮想的な専用線」のようなものです。

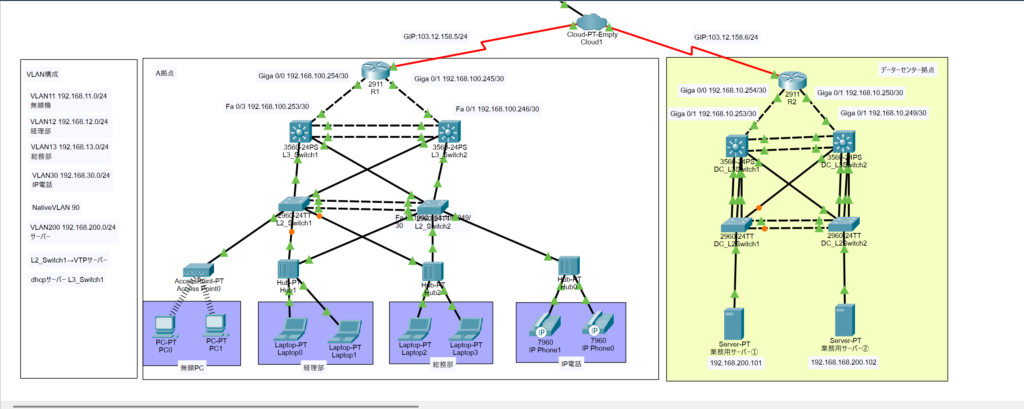

今回は、実際のデーターセンター拠点とA拠点の通信を再現して以下のような構成で設定しました

- A拠点にVLAN設定(VLAN11=無線機 VLAN12=経理部 VLAN13=総務部 VLAN30=固定電話 ネイティブVLAN=90 VLAN=200 サーバー群)

- A拠点のL3スイッチをDHCPサーバーに設定

- データーセンター側の拠点には業務用サーバーを2台設置

- 拠点間の通信をするためのルーティングを設定

- L3スイッチ、L2スイッチ間でLAGを設定して帯域幅の向上

- ルーター間で障害発生した場合に備えてHSRPでデフォルトゲートウェイを冗長化

- フレームリレーをR1,R2ルーターに設定して各エッジルーター間で通信できるように設定

- IPsecVPNを設定するために各拠点のエッジルーターにトンネリングを設定。

Frame-Relay設定手順

- フレームリレーの接続

まずは、各ルーターをフレームリレースイッチに接続します。

Packet Tracerでは、シリアルインターフェースを使ってルーターを接続するだけでOKです。 - フレームリレーのDLCIを設定

DLCI(Data Link Connection Identifier)は、仮想回線を識別する番号です。以下の設定を行いました:- R1: DLCI 100(R1 ⇔ R2)R2: DLCI 200(R2 ⇔ R1)

interface Serial0/0 encapsulation frame-relay frame-relay map ip <相手ルーターのIPアドレス> <DLCI番号> - 静的ルーティングの設定

ルーター間の通信を有効にするために、各ルーターで静的ルートを設定しました:- R1:コードをコピーする

ip route 192.168.2.0 255.255.255.0 Serial0/0 ip route 192.168.3.0 255.255.255.0 Serial0/0 - R2、R3についても同様に設定します。

- R1:コードをコピーする

- 動作確認

各ルーターからPingを実行して、正常に通信できることを確認しました。

フレームリレーのマッピング状況は以下のコマンドで確認できますshow frame-relay map

設定のポイントは、DLCI(データリンク接続識別子)の指定。

これが、各拠点の仮想回線を識別するキーになります。

「show frame-relay map」コマンドを使えば、ちゃんとマッピングされているか確認できますよ!

次はIPsec VPN!

次に挑戦したのが、IPsec VPNの設定です。これは、遠隔地のネットワーク間で安全に通信するためのもの。

IPsec VPNは、セキュリティがキモ!

なので、以下の設定を行いました:

- IKEポリシーの設定:暗号化アルゴリズムや認証方式を指定

- トランスフォームセットの作成:データの暗号化方法を定義

- クリプトマップでIPsecの動作を設定

- 各ルーターのインターフェースにクリプトマップを適用

ネットワーク構成

次に、IPsec VPNを設定します。構成は以下の通りです:

- ルーター2台(R1とR2)

- それぞれのLANセグメント:

- R1: 192.168.100.0/24

- R2: 192.168.10.0/24

- インターネット経由で安全に通信するように設定

IPsecVPN 設定手順

- ISAKMPポリシーの設定

まず、IKE(Internet Key Exchange)ポリシーを設定します。

以下のコマンドを使用:bashコードをコピーするcrypto isakmp policy 10 authentication pre-share encryption aes hash sha group 2 lifetime 86400

次に、事前共有キーを設定しますcrypto isakmp key 123456 address <相手ルーターのIPアドレス> - トランスフォームセットの作成

VPNトンネルで使用する暗号化と認証方式を指定しますcrypto ipsec transform-set MYSET esp-aes esp-sha-hmac - クリプトマップの設定

トランスフォームセットをクリプトマップに紐付け、トラフィックを定義しますcrypto map MYMAP 10 ipsec-isakmp set peer <相手ルーターのIPアドレス> set transform-set MYSET match address 100ここで、アクセスリスト100を作成して通信対象を指定access-list 100 permit ip 192.168.100.0 0.0.0.255 192.168.10.0 0.0.0.255 - インターフェースへの適用

最後に、クリプトマップをインターフェースに適用しますinterface Serial0/0 crypto map MYMAP - 動作確認

以下のコマンドでVPNのステータスを確認できますshow crypto ipsec sa

R1#sh crypto ipsec sa

interface: Serial0/2/0

Crypto map tag: MY_CRYPTO_MAP, local addr 103.12.158.5

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer 103.12.158.6 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 9, #pkts encrypt: 9, #pkts digest: 0

#pkts decaps: 7, #pkts decrypt: 7, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 1, #recv errors 0

local crypto endpt.: 103.12.158.5, remote crypto endpt.:103.12.158.6

path mtu 1500, ip mtu 1500, ip mtu idb Serial0/2/0

current outbound spi: 0x7D7EED43(2105470275)

inbound esp sas:

spi: 0xD66D60A1(3597492385)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2005, flow_id: FPGA:1, crypto map: MY_CRYPTO_MAP

sa timing: remaining key lifetime (k/sec): (4525504/3583)

IV size: 16 bytes

replay detection support: N

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x7D7EED43(2105470275)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2006, flow_id: FPGA:1, crypto map: MY_CRYPTO_MAP

sa timing: remaining key lifetime (k/sec): (4525504/3583)

IV size: 16 bytes

replay detection support: N

Status: ACTIVE

outbound ah sas:

outbound pcp sas:R1#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id slot status

103.12.158.6 103.12.158.5 QM_IDLE 1067 0 ACTIVE

IPv6 Crypto ISAKMP SAR1#ping 192.168.200.101

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.200.101, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 2/29/54 msPingを実行し、暗号化された通信が成功することを確認しました!

show crypto ipsec sa コマンドの実行結果に下記のように0以外の数値であれば暗号化してパケットが送受信されていることが分かります!

#pkts encaps: 9, #pkts encrypt: 9, #pkts digest: 0

Packet TracerではIPsecの動きを視覚的に確認できるので、「本当に暗号化されてるのかな?」と不安になりがちな部分も安心です!

「show crypto ipsec sa」でセッション情報を確認するのがおすすめです。

実際にやってみて感じたこと

設定が終わった後、各ルーター間でPingを飛ばしてみて、無事に通信できたときの達成感が最高でした!

フレームリレーとIPsec VPNの設定は、一見難しそうに見えますが、ステップを一つひとつ進めれば意外と理解できるものだと実感しました。

もしこれからPacket Tracerで挑戦する方がいれば、ぜひ楽しんでやってみてください!

コメント